Bankowość i Finanse | Bezpieczeństwo – Deloitte | Zarządzanie ryzykiem ICT zgodnie z rozporządzeniem DORA i projektem regulacyjnego standardu technicznego (RTS)

![]() Aleksandra Witowska

Aleksandra Witowska

Menedżer w zespole Cyber Strategy,

Deloitte

![]() Aleksandra Kraśnicka

Aleksandra Kraśnicka

Starszy Konsultant w zespole Cyber Strategy,

Deloitte

![]() Wojciech Cabała

Wojciech Cabała

Starszy Konsultant w zespole Cyber STRATEGY,

Deloitte

DORA ma na celu zwiększenie operacyjnej odporności cyfrowej podmiotów w sektorze finansowym w UE oraz dalszą harmonizację kluczowych wymogów wobec podmiotów rynku finansowego UE. Ramy regulacyjne obejmują kluczowe obszary, takie jak zarządzanie ryzykiem ICT (Information and Communications Technologies), zarządzanie incydentami związanymi z ICT i ich zgłaszanie, testowanie operacyjnej odporności cyfrowej oraz zarządzanie ryzykiem ze strony zewnętrznych dostawców usług ICT.

Podmioty podlegające

Katalog podmiotów podlegających DORA liczy ponad dwadzieścia pozycji. W grupie tzw. podmiotów finansowych, tj. podmiotów zobowiązanych stosować się do rozporządzenia, obok tradycyjnych instytucji sektora finansowego (banki, firmy ubezpieczeniowe, instytucje kredytowe, firmy inwestycyjne), wymienione zostały podmioty z obszaru cyfrowych finansów, w tym fintechy, m.in. dostawcy usług w zakresie kryptoaktywów, instytucje płatnicze, instytucje pieniądza elektronicznego, a także dostawcy technologii, w tym usług chmury obliczeniowej i inni dostawcy usług ICT. Ostatnią grupą, którą obejmie DORA, są podmioty infrastruktury rynku finansowego (GPW, KDPW, KDPW CCP, agencje ratingowe itd.).

Zgodnie z zasadą proporcjonalności DORA różnicuje skalę przewidzianych wymagań nakładanych na podmioty finansowe w zależności od profilu ich działalności, rozmiaru czy skali działania. Z tego względu kategoria podmiotów finansowych określonych jako mikroprzedsiębiorcy jest zwolniona z istotnej części przewidzianych w DORA wymagań. Przykładem jest m.in. art. 16 DORA stanowiący o uproszczonych ramach zarządzania ryzykiem związanym z ICT.

Dla uszczegółowienia i skonkretyzowania obowiązków wynikających z DORA przepisy rozporządzenia upoważniły europejskie urzędy nadzoru (EUN) do wspólnego opracowania łącznie 13 standardów technicznych w dwóch partiach. Pierwsza z nich, w sprawie których EUN rozpoczęły konsultacje społeczne, ma zostać przedłożona Komisji Europejskiej do 17 stycznia 2024 r. i obejmuje m.in. regulacyjny standard techniczny dotyczący ram zarządzania ryzykiem związanym z ICT oraz regulacyjny standard techniczny dotyczący uproszczonych ram zarządzania ryzykiem związanym z ICT (dalej jako RTS), który przeanalizujemy pod kątem wybranych zagadnień w dalszej części tekstu.

Druga partia standardów technicznych ma zostać przedłożona Komisji Europejskiej do 24 czerwca 2024 r.

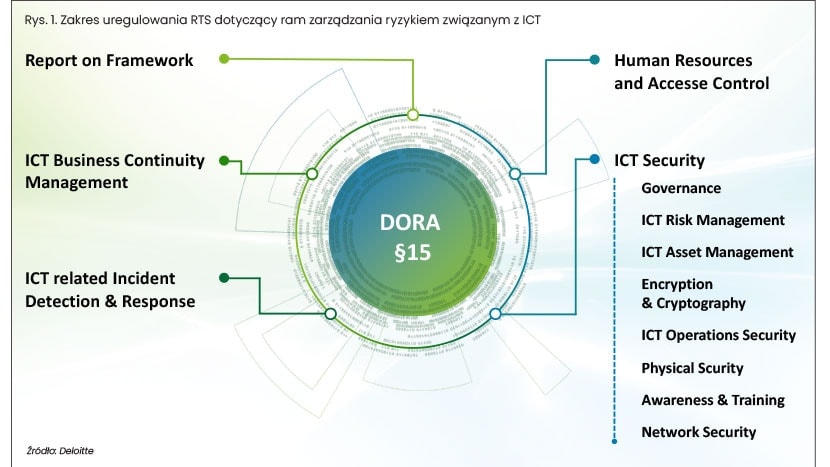

Ramy zarządzania ryzykiem związanym z ICT

W przeciwieństwie do wytycznych w sprawie zarządzania ryzykiem ICT wydanych przez EBA1 i EIOPA2, omawiany RTS nie proponuje kompletnych ram zarządzania ryzykiem ICT, a jedynie koncentruje się na wprowadzeniu niektórych konkretnych elementów. Podobną sytuacje możemy zaobserwować w stosunku do naszych lokalnych wymogów wynikających m.in. z Rekomendacji D3 wydanej przez Komisję Nadzoru Finansowego.

Ogólne elementy bezpieczeństwa ICT

Należy zwrócić uwagę już na pierwszy artykuł RTS – punkt e, który opisuje ogólne zasady bezpieczeństwa ICT, w tym podstawowe elementy, jakie powinny zawierać polityki bezpieczeństwa teleinformatycznego. Przedmiotowy artykuł wskazuje m.in., że podmioty finansowe w swoich politykach bezpieczeństwa ITC powinny określić konsekwencje nieprzestrzegania zasad przez pracowników podmiotu finansowego i zewnętrznych dostawców usług ICT uzyskujących dostęp do zasobów informacyjnych oraz aktywów ICT podmiotu finansowego. Takie rozwiązanie może budzić wątpliwości, w szczególności pod względem tego, czy byłoby to w jakikolwiek sposób wiążące dla zewnętrznych podmiotów. Wydaje się, że konsekwencje nieprzestrzegania zasad przez zewnętrznych dostawców powinny zostać uregulowane w umowach zawieranych pomiędzy podmiotem finansowym a dostawcą ICT, a wewnętrzne polityki powinny jedynie zobowiązywać pracowników podmiotu finansowego do zawarcia w umowach odpowiednich klauzul w tym zakresie. Biorąc pod uwagę fakt, że treść omawianego RTS nadal nie jest ostateczna, wydaje się wysoce prawdopodobne, że w tym zakresie omawiany RTS zostanie odpowiednio zmodyfikowany.

Kryptografia

EUN w omawianym RTS podkreśliły również istotę bezpieczeństwa przepływu, monitorowania i dokumentowania danych w spoczynku, w użyciu i w ruchu. W artykule 6 RTS możemy znaleźć wymóg ustanowienia nie tylko polityki dotyczącej kryptografii w organizacji, ale obowiązku podmiotów do oparcia jej na podstawie oceny ryzyka ICT, a także klasyfikację przesyłanych informacji (również do podmiotów trzecich). Podmioty zobligowane są również do regularnego monitorowania i nadzoru nad incydentami bezpieczeństwa związanymi z kryptografią. Biorąc powyższe pod uwagę, można tutaj dostrzec bardziej szczegółowe obowiązki w stosunku do tego, co dotychczas mogliśmy znaleźć m.in. w „Rekomendacji D”.

Zarządzanie tożsamością i dostępem

W zakresie zarządzania tożsamością i dostępem DORA wprowadza przede wszystkim wymóg „wdrażania zasad, które ograniczają fizyczny lub logiczny dostęp do zasobów informacyjnych i zasobów ICT do tego, co jest wymagane wyłącznie do zgodnych z prawem i zatwierdzonych funkcji i działań”. W art. 21 RTS wskazano elementy, które podmioty finansowe powinny uwzględnić w ramach kontroli praw zarządzania dostępem we wdrażanych politykach i procedurach w celu zapewnienia jednoznacznej identyfikacji osób fizycznych uzyskujących dostęp do informacji podmiotów finansowych. Natomiast w art. 22 RTS dotyczącym kontroli dostępu określono główne elementy, które należy uwzględnić w polityce zarządzania dostępem. Wśród tych, które powinna zawierać taka polityka wskazane zostały m.in.: zasada niezbędnej wiedzy, konieczności użycia i najniższych uprawnień (need-to-know, need-to-use and least privilege principles), metody uwierzytelniania, procedury zarządzania dostępami, jak również reguły nadawania i monitorowania dostępu fizycznego.

Dostrzeżoną przez nas nowością w stosunku do dotychczasowych wymogów, jest obowiązek określenia dokładnej częstotliwości przeglądów praw dostępu. Przeglądy te powinny odbywać się przynajmniej raz w roku, dla wszystkich systemów teleinformatycznych innych niż krytyczne oraz nie rzadziej niż co sześć miesięcy dla systemów teleinformatycznych obsługujących krytyczne lub ważne funkcje. Dodatkowo weryfikacji praw dostępu dokonuje się również wtedy, gdy konieczna jest zmiana na poziomie użytkownika.

Uczenie się i zwiększanie świadomości

W omawianym RTS poruszone zostały również kwestie mające na celu zwiększenie świadomości w zakresie cyberbezpieczeństwa. Takie wymogi pojawiają się zarówno ze strony europejskiego, jak i polskiego regulatora, jednak w omawianym RTS zostały zawarte pewne nowości, na które warto zwrócić uwagę. RTS, uzupełniając art. 13 ust. 6 DORA, wskazuje, że programy i szkolenia powinny zawierać elementy dotyczące bezpieczeństwa sieci, zabezpieczeń przed włamaniami i niewłaściwym wykorzystaniem danych. Wprowadzono również obowiązek podmiotów finansowych do wdrożenia procesów w celu regularnej oceny i przeglądu ich skuteczności oraz uwzględnienia wniosków wyciągniętych z analizy incydentów związanych z ICT i informacji o cyberzagrożeniach w swoich programach podnoszenia świadomości w zakresie bezpieczeństwa ICT i cyfrowych szkoleniach operacyjnych.

Zgodnie z zasadą proporcjonalności DORA różnicuje skalę przewidzianych wymagań nakładanych na podmioty finansowe w zależności od profilu ich działalności, rozmiaru czy skali działania. Z tego względu kategoria podmiotów finansowych określonych jako mikroprzedsiębiorcy jest zwolniona z istotnej części przewidzianych w DORA wymagań. Przykładem jest m.in. art. 16 DORA stanowiący o uproszczonych ramach zarządzania ryzykiem związanym z ICT.

Zarządzanie projektami

W stosunku do treści rozporządzenia DORA, w omawianym RTS rozszerzono zakres rozdziału zarządzania zmianami ICT o zarządzanie projektami ICT, w którym dodatkowo uwzględniono aspekt rozwoju, pozyskiwania i utrzymania systemów ICT. Jak wskazali twórcy RTS, artykuł regulujący zasady zarządzania projektami ICT bazuje na wytycznych w sprawie zarządzania ryzykiem związanym z technologiami i bezpieczeństwem ICT. Dodatkowo można zauważyć tutaj rozwiązanie, które w Polsce znamy już z „Rekomendacji D”, która dość szeroko w rekomendacji 6 odnosi się do tego tematu. Pomimo że uregulowania te wydają się na pierwszy rzut oka zbieżne, to jednak w RTS pojawiają się pewne nowości, jak np. wymóg określenia celu projektu, jak i testowanie wszystkich wymagań, w tym bezpieczeństwa.

Podsumowanie

W omawianym RTS można wyczuć intencję neutralności technologicznej, jak i chęć zapewnienia rozwiązań, które nie będą ulegały szybkiemu dewaluowaniu w związku z rozwojem technologii. RTS w ślad za DORA został stworzony z jej główną myślą przewodnią – nieustannego procesu poprawy, co zdecydowanie należy pochwalić. Mając na uwadze cel rozporządzenia DORA, a więc przede wszystkim harmonizację przepisów w odniesieniu do odporności cyfrowej ICT sektora finansowego, można było się spodziewać, że wyczekiwane standardy techniczne nie będą wprowadzały rewolucyjnych rozwiązań, ale definitywnie będą nakładały na podmioty finansowe nowe znaczące obowiązki. Dlatego tak istotne jest bieżące monitorowanie propozycji i analizowanie gotowości organizacji na nadchodzące zmiany.

1 Europejski Urząd Nadzoru Bankowego.

2 Europejski Urząd Nadzoru Ubezpieczeń i Pracowniczych Programów Emerytalnych.

3 Rekomendacja D dotycząca zarządzania obszarami technologii informacyjnej i bezpieczeństwa środowiska teleinformatycznego w bankach, Komisja Nadzoru Finansowego, Warszawa, styczeń 2013 r.