NIK: informacje o obywatelach przechowywane przez instytucje samorządowe nie są bezpieczne

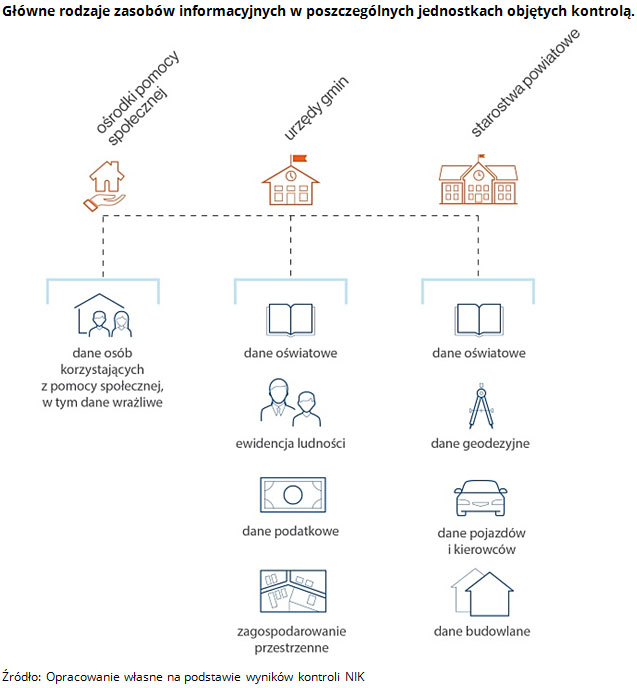

W województwie podlaskim NIK skontrolowała 31 jednostek samorządowych (urzędy gminy lub miast, starostwa powiatowe i ośrodki pomocy społecznej), by sprawdzić w jaki sposób były chronione elektroniczne zasoby informacyjne.

W prawie wszystkich skontrolowanych jednostkach poziom bezpieczeństwa systemów informatycznych i usług sieciowych był na niezadowalającym lub na bardzo niskim poziomie. Jedynie w Urzędzie Miejskim w Suwałkach poziom zabezpieczeń odpowiedzialnych za autoryzację dostępu do sieci wykonano profesjonalnie, zasoby informacyjne były właściwie chronione przed nieuprawnionym dostępem, kradzieżą lub utratą, a praca sieci znajdowała się pod pełną kontrolą jej administratora.

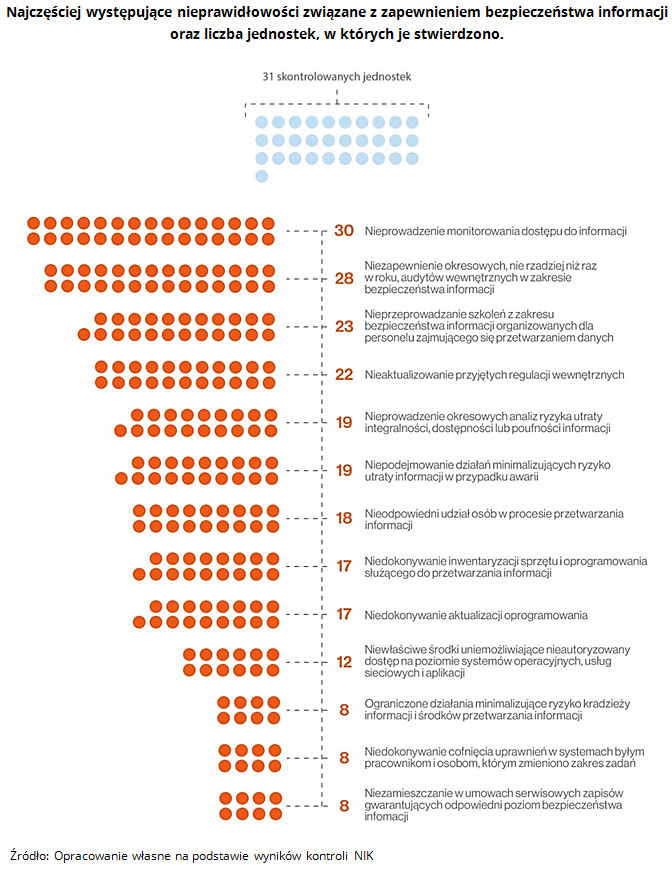

Dokumentacja i procedury dotyczące ochrony danych w większości skontrolowanych jednostek samorządowych (22 z 31) były niekompletne lub nieaktualne (nawet od ponad 10 lat). Większość podmiotów objętych kontrolą (19) ponadto nie przestrzegała tych przepisów i procedur w kwestii sposobu przechowywania i zabezpieczania danych. Przechowywane były w miejscach ogólnodostępnych, bez możliwości zamknięcia. Instytucje nie sporządzały kopii bezpieczeństwa baz danych lub tworzyły je w niewłaściwy sposób (np. nie kopiując wszystkich danych). Zdarzało się, że nośniki, na których zapisywano kopie, przechowywano w tym samym pomieszczeniu co oryginały, co w żaden sposób nie gwarantuje im bezpieczeństwa.

Niemal wszystkie skontrolowane jednostki nie monitorowały dostępu do informacji. Tylko w jednej prowadzono elektroniczny rejestr dostępu, co w przypadku przecieku pozwalało na ustalenie jego źródła. W ponad połowie pracownikom, którzy nie posiadają odpowiednich kwalifikacji ani zadań związanych z zarządzaniem systemami informatycznymi, nadano uprawnienia administratora systemów operacyjnych wykorzystywanych przez nich komputerów. Mieli oni zatem możliwość instalacji dowolnego oprogramowania oraz wprowadzania zmian w konfiguracji tych urządzeń. W ośmiu jednostkach kontrolerzy trafili na przypadki nieodebrania lub odbierania z opóźnieniem byłym pracownikom uprawnień w systemach informatycznych.

Z kolei w 12 jednostkach możliwy był nieautoryzowany dostęp do danych elektronicznych – aby go uzyskać nie trzeba było wpisywać kodów uwierzytelniających lub były one zbyt proste albo ogólnodostępne. Nie przeprowadzano także regularnych audytów wewnętrznych z zakresu bezpieczeństwa informacji, a pracownikom przetwarzającym dane nie zapewniono szkoleń z tego zakresu.

Z ustaleń kontroli wynika, że w ponad połowie skontrolowanych jednostek wykorzystywano systemy operacyjne, dla których producent zakończył udzielanie wsparcia technicznego, a więc nie były publikowane nowe aktualizacje bezpieczeństwa tych systemów. Komputery te stanowiły od 4 do 43 proc. ogółu komputerów w poszczególnych jednostkach. Stanowiło to zagrożenie dla bezpieczeństwa sieci jednostek, w których wykorzystywano takie oprogramowanie.

Większość skontrolowanych jednostek (19) nie przeprowadzała okresowych analiz ryzyka utraty integralności, dostępności lub poufności informacji. Niektóre z nich przeprowadziły je po raz pierwszy dopiero w 2017 roku. Oznacza to, że nie mają aktualnych informacji o występujących ryzykach w zakresie bezpieczeństwa.

W ponad połowie jednostek nie gromadzono bieżących informacji o posiadanym sprzęcie i oprogramowaniu służącym do przetwarzania danych, obejmujących ich rodzaj i konfigurację. Prowadzono wprawdzie ewidencję posiadanych urządzeń na potrzeby rachunkowości, ale nie zawierała ona pełnych danych o sprzęcie, programach i ich konfiguracji.

NIK zwraca uwagę na niepokojące zjawisko słabego zabezpieczenia informacji w ośrodkach pomocy społecznej, które z natury rzeczy dysponują danymi wrażliwymi. W jednostkach tych stwierdzono prawie wszystkie rodzaje nieprawidłowości dotyczących bezpieczeństwa zasobów, w tym niewłaściwe zarządzanie uprawnieniami użytkowników w systemach operacyjnych, brak okresowych szkoleń, niezapewnienie właściwej autoryzacji przy logowaniu do systemów informatycznych, niewłaściwe wykonywanie i przechowywanie kopii bezpieczeństwa.

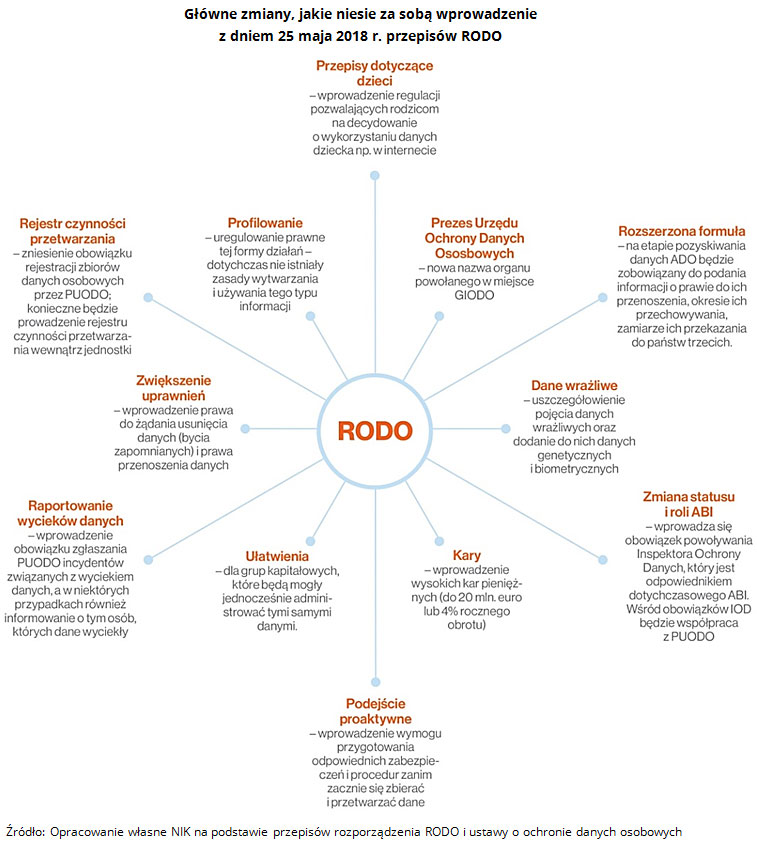

Większość z 31 jednostek objętych kontrolą nie przestrzegała obowiązujących do 25 maja 2018 r. przepisów dotyczących rejestracji i aktualizacji zbiorów danych osobowych w GIODO oraz zapewnienia dostępu do nich osobom upoważnionym, a administratorzy danych osobowych i powołani administratorzy bezpieczeństwa informacji w tych jednostkach, nie wywiązywali się z obowiązków związanych z ochroną danych oraz nie podejmowali działań w celu przygotowania się do nowych, obowiązujących od 25 maja 2018 r. uregulowań wynikających z RODO.

Przyczyną powstania nieprawidłowości była marginalizacja przez kontrolowane jednostki zadań związanych z zapewnieniem bezpieczeństwa informacji i ochrony przetwarzanych danych osobowych. Kierownicy jednostek bronili się, wskazując również brak środków na szkolenia i zakup nowej infrastruktury oraz w małych miejscowościach kadry posiadającej odpowiednie kwalifikacje.

Pomimo zmian w zakresie przetwarzania danych osobowych, wynikających z RODO, jedynie w sześciu z (31) jednostek w latach 2017 i 2018 przeszkolono pracowników (głównie administratorów bezpieczeństwa informacji) w tym zakresie.

Skala i istotność stwierdzonych nieprawidłowości rodzi uzasadnione obawy co do przygotowania jednostek objętych kontrolą do wdrożenia regulacji przewidzianych w RODO i ustawie o ochronie danych osobowych, obowiązujących od 25 maja 2018 r.

Wnioski NIK

W celu zapewnienia właściwej ochrony elektronicznych zasobów informacyjnych, Najwyższa Izba Kontroli wnioskuje do starostów, prezydentów miast, burmistrzów, wójtów oraz kierowników ośrodków pomocy społecznej o:

- Nadawanie pracownikom uprawnień w systemach operacyjnych komputerów w stopniu adekwatnym do realizowanych przez nich zadań.

- Wprowadzenie odpowiedniej autoryzacji dostępu do posiadanych zasobów informatycznych, w tym podmiotom, które zdalnie uzyskują dostęp do infrastruktury jednostki, a także zawieranie w umowach z tymi podmiotami zapisów gwarantujących odpowiedni poziom bezpieczeństwa.

- Dokonywanie aktualizacji regulacji wewnętrznych uwzględniających zmiany w strukturze jednostki, prawie oraz otoczeniu zewnętrznym.

- Przeprowadzanie obowiązkowych, corocznych audytów bezpieczeństwa informacji oraz okresowych analiz ryzyka utraty integralności, dostępności lub poufności informacji, a także podejmowania działań stosownie do wyników tej analizy.

- Monitorowanie dostępu do informacji poprzez bieżącą analizę zapisów w dziennikach systemów (logach).

- Przeprowadzanie regularnych szkoleń osób zaangażowanych w proces przetwarzania informacji ze szczególnym uwzględnieniem zagrożeń bezpieczeństwa informacji, skutków naruszenia zasad bezpieczeństwa informacji, odpowiedzialności prawnej oraz stosowania środków zapewniających bezpieczeństwo informacji.

- Tworzenie, przechowywanie oraz testowanie kopii zapasowych posiadanych zasobów informacyjnych w celu zminimalizowania ryzyka utraty informacji.

- Zapewnienie zabezpieczeń fizycznych infrastruktury informatycznej, uniemożliwiających dostęp osób nieuprawnionych oraz zapewniających ochronę przed skutkami zdarzeń losowych (np. pożar, powódź, wichura).

- Wdrożenie regulacji wprowadzonych z dniem 25 maja 2018 r. przez RODO, w szczególności w zakresie zapewnienia prowadzenia rejestru czynności przetwarzania danych.

- Zapewnienie aby osoby, które uzyskują dostęp do danych osobowych, posiadały stosowne upoważnienia administratora danych osobowych w tym zakresie.

Źródło: NIK